Viren-/Trojaner-Schutz und Spam-Abwehr

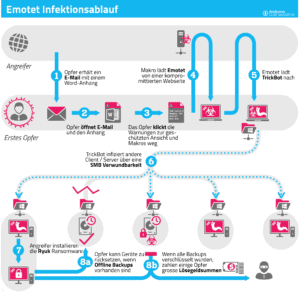

Emotet Infektionsablauf (Bundesbehörden der Schweizerischen Eidgenossenschaft)

Schutz vor Trojanern

An dem Ablaufdiagramm ist erkennbar, dass Angriffe von Trojanern heutzutage sehr komplex sind. Früher ging es darum zu verhindern, dass der Trojaner ausgeführt wird. Neuste Trojaner, wie Emotet, haben gezeigt, dass das auch mit guter Aufklärung der Mitarbeiter kaum noch möglich ist.

Unsere IT-Sicherheitskonzepte haben sich daher dahin gehend gewandelt, dass wir in mehreren Stufen die IT-Systeme unserer Kunden absichern. Zunächst geht es darum die Ausführung des Trojaners zu verhindern (Trojaner-Schutz). Wenn dennoch ein PC infiziert wird, wird weitere, viel gefährlichere Schadsoftware nachgeladen. Hier ist es wichtig, dass dieser Angriff frühzeitig erkannt und der PC schnell stillgelegt wird. Es kann aber sein, dass sich die Schadsoftware über die nachgeladenen Programme bereits weiter ausgebreitet hat. Dazu sind die Konten zur Administration nach unterschiedlichen Berechtigungen aufgeteilt. Wenn es für all diese Maßnahmen bereits zu spät ist, ist es wichtig, dass es Datensicherungen gibt, die vom IT-System nicht zugreifbar sind, damit diese nicht gelöscht werden können.

Schutz vor Viren

Um den Gefahren aus dem Internet zu entgehen ist ein guter Virenschutz unbedingt erforderlich. Die Auswahl ist umfangreich, denn es gibt nicht nur

- Viren

sondern auch

- Würmer

- Spyware

- Root-Kits

- Backdoors

- Keylogger

- Phishing

- Adware

- Dialer

und vieles mehr.

Wir helfen Ihnen bei der richtigen Auswahl der Software zur Vorbeugung.

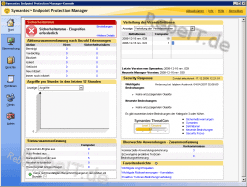

(Software-Quelle: Symantec Endpoint Protection™ 11.0)

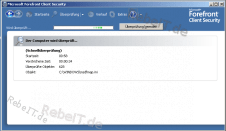

(Software-Quelle: Microsoft® Forefront Client Security)

(Software-Quelle: Microsoft® Defender)

Software-Quelle: Symantec Messaging Gateway

Schutz vor Spam

Spam ist ein nerviges Thema, was bei Emails schon seit langer Zeit bekämpft wird. Ähnlich wie bei Trojanern, kommen Versender solcher Emails immer auf neue Ideen. Demzufolge gibt es immer neue und erweiterte Abwehrmaßnahmen dagegen. Das beginnt schon beim Empfang der Email am Mail-Server, wo intensiv geprüft wird, ob die Email von einem vertrauenswürdigen Server und Absender stammt. Danach wird die Email teilweise mehrfach durch verschiedene Scanner auf Viren und Spam geprüft und landet erst dann im Postfach.

Wenn man keinen Einfluss auf den ersten Teil hat, weil man keinen eigenen Mail-Server betreibt, setzt der eigene Schutz erst beim Abruf der Email an bzw. kann dort erweitert werden. Hier kann die Email noch einmal mit eigenen Scannern geprüft werden. Das ist deswegen sinnvoll, weil man nur auf dem eigenen System Einfluss und diese an die eigenen Bedürfnisse anpassen kann.

Der letzte Schritt ist der Empfang am eigenen PC, Notebook oder Smartphone. Hier lassen sich Virenscanner zum Schutz des PCs einsetzen. Außerdem verhindern Gruppenrichtlinien, dass beispielsweise unsignierte Makros ausgeführt werden.

Die Auswahl der möglichen Lösungen ist groß. Wir wählen die passende Anti-Spam-Software aus und integrieren dieses in ihr IT-System.

Bereits infiziert?

Ist Ihr PC bereits verseucht und Sie brauchen Hilfe? Melden Sie sich. Unser IT-Service entfernt den Schädling und stellt das System, soweit möglich, wieder her.

Bei Krypto-Trojanern helfen häufig nur Datensicherungen. Daher muss man rechtzeitig vorsorgen. Gerade für Firmen ist diese Gefahr nicht zu unterschätzen. Es gibt viele Möglichkeiten, die nicht unbedingt gleich teuer oder umständlich sein müssen. Die Beratung zur Vorbeugung ist selbstverständlich auch Teil unseres IT-Service für Unternehmen.

Anti-Viren-Software Management

(Software-Quelle: Symantec Endpoint Protection™ 11.0)

Unter dieser Rufnummer können Sie uns jederzeit erreichen.

* Nachdruck der Screen Shots mit freundlicher Erlaubnis der Microsoft Corporation.

Microsoft ist eine eingetragene Marke der Microsoft Corporation.

Symantec und Symantec Endpoint Protection sind Marken der Symantec Corporation oder ihrer verbundenen Unternehmen in den USA oder in anderen Ländern.

Andere Bezeichnungen können Marken anderer Rechteinhaber sein.